OSINT (open-source intelligence, разведка на основе открытых данных) , это сбор информации о человеке или организации из открытых источников и ее последующий тщательный анализ.

Источниками информации для OSINT могут служить:

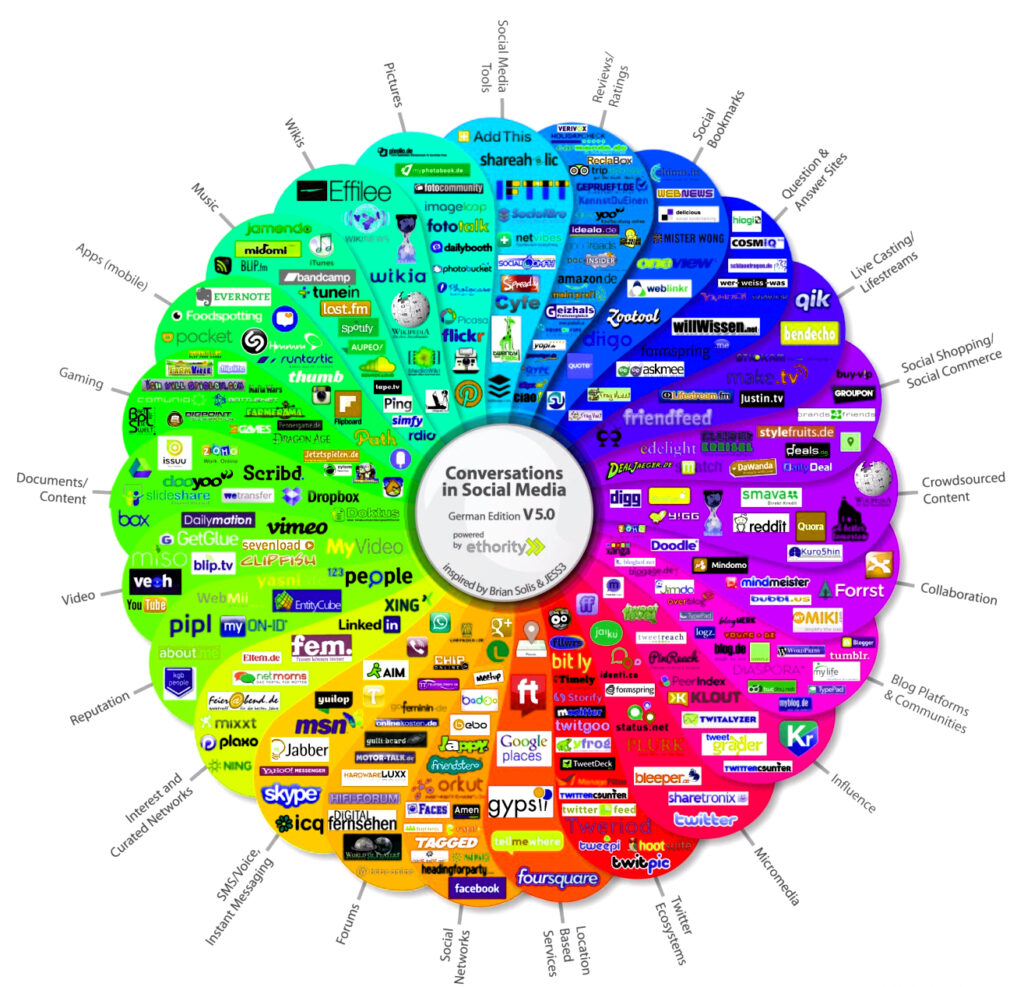

- Открытые данные (новости, подкасты, сведения о штатном расписании и контрагентах, записи в блогах, социальных сетях и других интернет-сообществах, информация о доступных из Интернета портах и т. д.), которые можно найти в Сети с помощью поисковых систем, в том числе специализированных, таких как Shodan.

- Предназначенные для публичного использования документы из невидимого сегмента Сети:

- материалы, предоставляемые по запросу (отчеты, записи пресс-конференций, доклады, публичные заявления);

- материалы, предоставляемые по подписке (статьи в отраслевых журналах, почтовые рассылки через специализированные сервисы).

- Метаинформация, которую можно получить с помощью специализированных инструментов или при анализе других материалов (например, из комментариев в коде программ).

В современном мире информационных технологий OSINT играет ключевую роль в различных областях разведки. Ниже приведены основные преимущества OSINT:

•Безопасность: использование открытой информации для сбора разведданных менее рискованно по сравнению с другими методами разведки, такими как применение спутников или агентов на местности.

•Экономия: OSINT, как правило, дешевле по сравнению с другими источниками разведки. Например, использование человеческих источников или спутника-шпиона для сбора данных является дорогостоящим делом. Это особенно актуально для компаний с ограниченным бюджетом.

•Доступность: источники OSINT всегда доступны, независимо от того, где вы находитесь, и всегда актуальны. Источники информации могут использоваться различными сторонами в любом контексте разведки. Все, что вам нужно, это необходимые навыки / инструменты для сбора данных и анализа. Например, военные ведомства могут прогнозировать будущие атаки, анализируя действия на сайтах и в социальных сетях, в то время как корпорации могут использовать их для построения своих стратегий по расширению рынка.

•Юридическая сторона: данные могут быть свободно распространены без нарушения авторских прав, поскольку они итак уже в открытом доступе.

•Помощь финансовым следователям: специальные государственные учреждения могут использовать OSINT для выявления финансовых махинаций, таких как уклонение от уплаты налогов.

•Борьба с мошенничеством: OSINT может использоваться для выявления фальшивых продуктов и направления правоохранительных органов на их искоренение.

•Национальная безопасность: OSINT играет важную роль в поддержании стабильности и предотвращении возможных угроз национальной безопасности. Государства активно используют OSINT для анализа общественного мнения и разработки политических стратегий.

Все методы сбора разведданных имеют некоторые ограничения, и OSINT не исключение.

Ниже приведены основные минусы OSINT:

• Огромный объем данных: OSINT подразумевает работу с огромный объем данных, которые должны быть проанализированы. Конечно, для этой цели существует много автоматизированных инструментов, и многие правительства и гигантские компании разработали свой собственный набор инструментов и методов искусственного интеллекта для фильтрации полученных данных. Тем не менее, огромный объем данных будет оставаться проблемой для собирателя информации.

• Надежность источников: Имейте в виду, что источники OSINT должны быть тщательно проверены, прежде чем им можно доверять. Например многие правительства специально передают неточную информацию, чтобы ввести в заблуждение при сборе данных из открытых источников.

• Человеческие усилия: как мы уже упоминали, объем данных считается самой большой проблемой OSINT. Людям необходимо просмотреть результаты автоматизированных инструментов, чтобы узнать, являются ли собранные данные надежными. Им также необходимо сопоставить эти результаты с имеющимися подтвержденными данными, чтобы обеспечить надежность и актуальность. Это проблема времени и драгоценных человеческих ресурсов.

История

История OSINT начинается с формирования в декабре 1941 года Службы мониторинга зарубежных трансляций (англ. Foreign Broadcast Monitoring Service, FBMS) в Соединённых Штатах Америки для изучения иностранных трансляций. Сотрудники службы записывали коротковолновые передачи на пластиковые диски, после чего отдельные материалы переписывались и переводились, а затем отправлялись в военные ведомства и подавались в формате еженедельных докладов.

Еще в 1947 году один из аналитиков ЦРУ Кен Шерман сообщил, что порядка 80% информации страна собирает именно из открытых источников в сети. Немногим позже руководитель РУМО Соединенных Штатов — Самуэль Уилсон рассказал, что 90% данных по разведке также получают из открытых источников, а лишь оставшиеся 10% приходятся на профессиональную работу агентов и шпионов.

Вот такой вот современный «джеймс бонд», заключенный в поисковую строку интернета.

Так чем же отличается обычный вэб-серфинг в сети, от OSINT-а?

В первую очередь в глубине подхода. Так, для многих обывателей сети поиск завершается на той стадии, где для профессионалов все самое интересное только начинается.

OSINT позволяет выполнить порядка 90% задач, которые стоят перед частными детективными агентствами. Так, в сети представлены самые ценные источники данных: сайты объявлений, торговые площадки, блоги, форумы по интересам, государственные проекты, банковские онлайн-системы, социальные сети.

Важно только из общего «сумма» суметь вычленить действительно важную и полезную информацию, что иногда может сравниться с просеиванием горы земли через сито для фильтра золотых пород.

Необходимо понимать, что иногда информация является куда более ценной и существенной, чем груда драгоценного металла.

Некоторые данные могут затянуть на миллионы и миллиарды.

Так чем же отличается новичок от профессионального «серфера»?

Первый просто видит забавную картинку, «репост» с советами, страницы и группы для убивания времени. Профессионал же отмечает даты публикации контента, заинтересованность и активность пользователей, важные детали на изображениях, метки с геолокацией, оценивает целевую аудиторию – и это только начало.

На следующем этапе может быть отправлен IP-logger, позволяющий определить IP-адреса. Затем следует просканировать порты, чтобы понять, какое технологическое оснащение находится рядом с конкретным человеком: камеры, принтеры, ПК, роутеры и другое оборудование, подключенное по сети.

Так, если в списке будет обнаружено 2-3 ксерокса, можем предположить, что человек находится на рабочем месте в офисе.

А вот еще один наглядный пример. В адресной строке популярной соцсети «ВКонтакте» к основному адресу профиля после «слэша» добавляется персональный id, что не секрет. Но он может содержать не только цифры, а еще и никнейм.

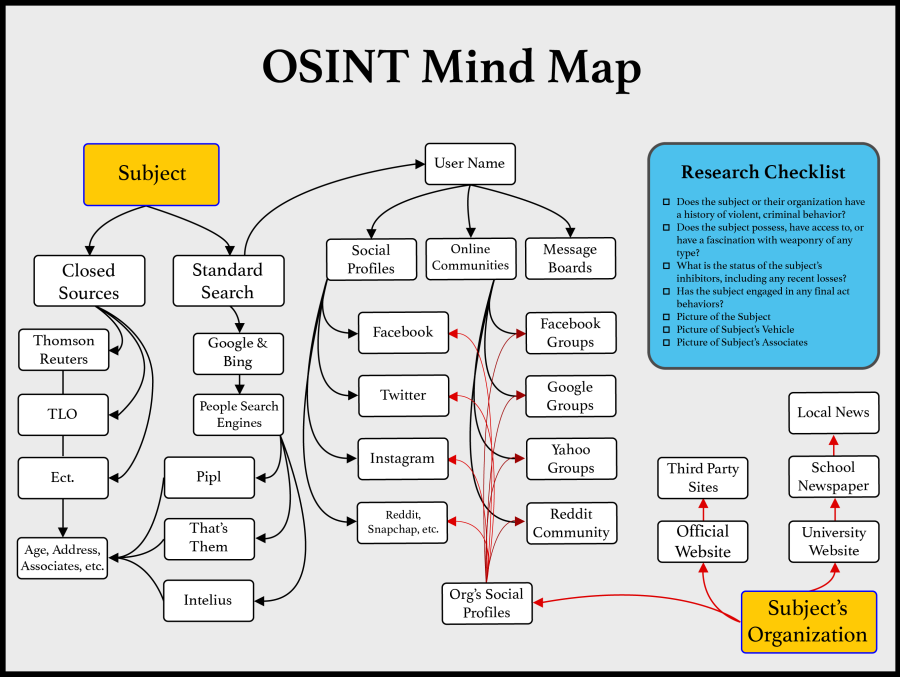

Последний является ценнейшей информацией, ведь большинство пользователей сети склонны использовать одни и те же псевдонимы на различных ресурсах.

Так, по одному только никнейму в адресной строке можно «пробить» и другие активности конкретного пользователя: страницы в социальных сетях, сообщения на тематических форумах, резюме, заказы на торговых площадках и т. д.

ЧТО НУЖНО ДЛЯ РАБОТЫ OSINT В СОВРЕМЕННЫХ РЕАЛИЯХ

Алгоритм работы в системе очень прост и предполагает соблюдение последовательности шагов. Последняя была разработана и протестирована на эффективность в течение многих лет.

- Соберите всю исходную информацию о цели, которая есть в открытом доступе (личные данные, адреса почты, фотографии, контакты и т. д.).

- Обозначьте себе задачи: какие вопросы необходимо решить, какой информации не хватает для формирования целостной картинки.

- Определитесь с инструментами OSINT, которые эффективно работают именно с вашими задачами.

- Настройте поиск, после чего проанализируйте все собранные данные.

- Запустите повторный поиск на основе новой полученной информации.

- Подтвердите или опровергните свои догадки.

Можем сделать вывод, что OSINT – это технология нашего настоящего и будущего.

Те, кто разобрались с ее инструментами и принципами работы всегда будут на шаг впереди в конкурентной борьбе и вопросах личной безопасности.