Итак, начнём с самого основного, а точнее — с нашего «ip адреса» в сети.

Регулярно изменять свой IP адрес.

При использовании ресурсов, на которых нужно сохранить анонимность, обязательно менять свой IP-адрес. Он напрямую связан с именем в физическом мире (через контракт с провайдером, а при динамическом IP — через логи подключения).

Запись о подключении какого-либо клиента к серверу может храниться на этом сервере практически вечно.

Для смены IP удобно использовать Tor Browser.

Это анонимизирующая сеть, которая, грубо говоря, является цепочкой прокси и помогает легко сменить IP.

Пользователи Windows могут установить портативный Tor Browser Bundle. Пользователи Linux могут установить его из большинства пакетных менеджеров.

Смена IP касается не только сёрфинга сайтов, но и любых других Интернет-подключений к серверам — Jabber, мессенджеры и всё остальное.

Тот же Tor может проксировать почти любой вид подключения, достаточно указать в настройках прокси хост 127.0.0.1 и порт 9050 или 9150.

Некоторые сайты могут блокировать Tor из-за вредоносной активности.

Через него также невозможно скачивать торренты, так как реальный IP будет «протекать».

В таких случаях можно использовать VPN.

Они бывают платные или бесплатные.

Перечисленные средства для смены IP-адреса следует применять для всей работы в Сети, или как минимум для работы, требующей анонимности.

Социальные сети

Создавая свой профиль в социальных сетях, нужно максимально избегать привязки к своему «физическому» миру.

Нельзя указывать свой адрес,место работы или учёбы, дату рождения, если вы подросток, то- школу и класс.

Лучше использовать очевидный псевдоним: по нему должно быть ясно, что это не настоящее имя (ведь использовать ложные данные: «Алексей» вместо «Александр» — по правилам соцсетей запрещено).

Не надо ставить свою фотографию на аватар !, и уж темболее если вы подросток или-же вам не исполнилось хотя бы 15-16 лет.

Все дети и подростки младше этого возраста, публикуя свою фотографию, рискуют стать жертвой злоумышленников.

ХРАНИТЕ ФОТО В НЕДОСТУПНОМ МЕСТЕ

Правила публикации собственных фотографий очень простые — если вы не хотите, чтобы они стали достоянием общественности, нельзя выкладывать их в интернет и отправлять кому-то с его помощью.

Вообще! Даже мессенджеры «умеют» копировать переписку в «облако», так что вы можете потерять контроль над своими снимками.

Если что-то куда-то было отправлено или где-то опубликовано, это ушло в Cеть.

Важно помнить, что ни в коем случае нельзя выкладывать фотографии документов — своих или чужих!

А фото других людей стоит выкладывать только в случае, если они на это согласны.

БУДЬТЕ БДИТЕЛЬНЫ

Плохая новость — удалить ничего не получится.

Все, что попало в Cеть или даже в смартфон, останется там навсегда. Как правило, стереть данные из Cети невозможно. Единственный способ избежать утечки информации — не делиться ею.

НЕ СООБЩАЙТЕ СВОЕ МЕСТОПОЛОЖЕНИЕ

Данные геолокации позволяют всему миру узнать, где вы живете и учитесь, проводите свободное время, в каких акциях участвуете, какие шоу и спектакли любите, как отдыхаете. Отследить местоположение человека теперь не составляет труда.

Для подростка или ребенка это может представлять большую опасность. Но полностью отключить геолокацию на детском телефоне нельзя. Родителям полезно использовать специальные программы, чтобы знать, где находится ребенок.

Чтобы сделать геолокацию максимально безопасной, нужно следить за тем, чтобы местоположение не отображалось на «искабельных» объектах — особенно на фотографиях.

На телефонах, в настройках камеры, как правило, можно запретить геометки.

УЧИТЕСЬ ЗАМЕЧАТЬ ПОДДЕЛЬНЫЕ САЙТЫ

Фишинг — это способ выманивать у человека его данные: логин, название учетной записи и пароль.

Происходит это так: пользователю присылают ссылку на сайт, очень похожую на настоящий адрес почтового сервиса или социальной сети. Как правило, фишеры специально покупают такие домены.

Например, для mail.ru это может быть «meil.ru», а для vk.com — «vk-com.com».

Злоумышленник ждет, когда человек введет логин или пароль на поддельном сайте. Так он узнает данные, а потом использует их для входа в настоящий профиль своей жертвы.

АККУРАТНЕЕ С ПОКУПКАМИ

Основные финансовые потери обычно происходят через телефон.

Необходимо подключить услуги блокировки платного контента, не класть много денег на счет телефона и контролировать расходы.

Все сервисы, которые принимают деньги, должны иметь зеленый значок

«https» рядом с названием.

Если такого значка нет, лучше не пользоваться страницей. Впрочем, даже его наличие стопроцентной гарантии не дает.

Часто в пабликах «ВКонтакте» предлагают что-то купить с использованием платежной системы Qiwi или ВебМани.

Тут тоже нужно проявлять бдительность и внимательно изучать отзывы о продавце. В соцсетях есть немало мошенников, которые после получения денег исчезают.

Не использовать один ник дважды.

Если использовать тот же ник, что и на не анонимном ресурсе, сопоставить личности не составляет труда. Зная не анонимный ник, возможно достать реальный IP.

Если не хватает фантазии каждый раз придумывать новые ники, можно использовать онлайн-генераторы, их много.

Не использовать ваш реальный Email.

Не использовать при регистрации на различных ресурсах тот e-mail, который связан с реальным именем.

Даже если он нигде не отображается для других пользователей, он всё равно доступен для наблюдателя или как минимум администратору ресурса.

Лучше всего использовать одноразовый e-mail наподобие 10-minutes-mail.

Он позволяет получить пароль или ссылку активации на одноразовый ящик и прямо через браузер. После регистрации всегда нужно менять пароль на более стойкий.

Не светить свой телефонный номер.

Никогда не использовать личный номер мобильного телефона для подтверждения регистрации.

Подобная двухфакторная аутентификация сводит на нет анонимность, так как номер часто связан с реальным именем и позволяет имеющим ресурсы ведомствам узнать много всего, в том числе и местоположение. При желании для получения кодов регистрации можно использовать платные сервисы типа SMS REG или бесплатные браузерные.

Но сначала лучше подумать, нужен ли подобный ресурс вообще.

А теперь несколько правил анонимности в сети для более продвинутых пользователей Интернета.

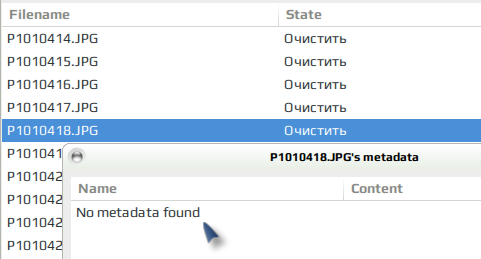

Удалять метаданные при шаринге файлов.

Обязательно удалять метаданные при публикации любых файлов.

Метаданные могут содержать записи, на основе которых можно полностью деанонимизировать пользователя.

Современные цифровые камеры могут вшивать в фотографию номер модели и производителя данной камеры.

Некоторые смартфоны вшивают в фотографии GPS-координаты места съёмки. Чтобы избежать деанонимизации, нужно предварительно очищать любые публикуемые файлы.

Для этого существуют специальные инструментов, например Metadata Anonymisation Tool для Linux и Exiftool для Windows, и множество похожих программ.

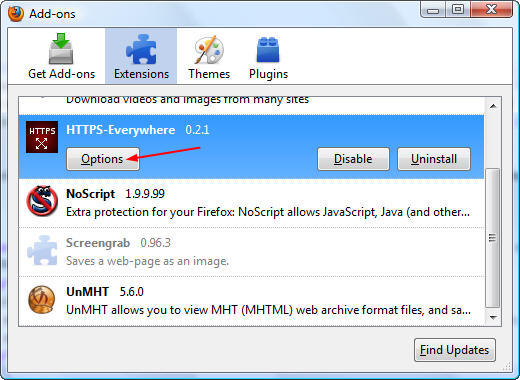

Повысить безопасность веб-сёрфинга.

Есть несколько расширений для популярных браузеров, позволяющих устранить некоторые уязвимости.

Расширение NoScript блокирует различные скрипты сайтов, которые могут быть использованы для запуска вредоносного кода или вызова каких-нибудь программ, которые могут привести к деанонимизации.

Некоторые сайты будут работать некорректно после установки NoScript, поэтому возможно придется вносить их в исключения. Второе расширение называется HTTPS Everywhere. Оно принуждает использовать защищённое соединение.

Хотя в целом сертификаты TLS/SSL подвержены уязвимостям, это расширение позволяет повысить безопасность на тех сайтах, где соединение не имеет защиты вообще. Полезным может оказаться RequestPolicy — он защищает некоторые данные о пользователе, а также AdBlock, убирающий назойливую рекламу.

В настройках самого браузера нужно выключить геолокацию (по понятным причинам), обязательно отключить Flash, который может деанонимизировать по той же схеме, что и скрипты.

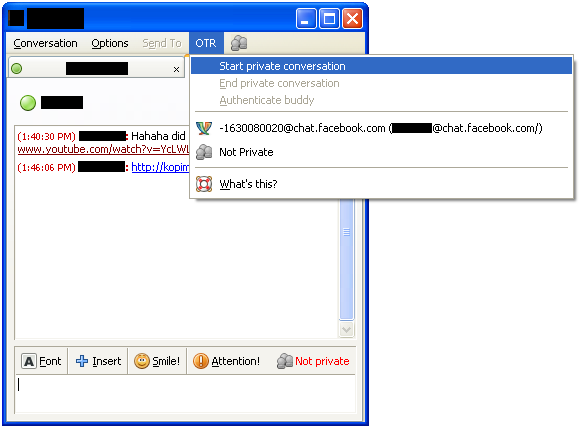

Использовать средства шифрования чатов — OTR

Использовать OTR для защиты приватности в личных чатах. Личные сообщения передаются в открытом виде, их может прочитать администратор сервера или вообще кто угодно, установив прослушку.

Off-The-Record — это схема сквозного шифрования, которая автоматически создает одноразовые сессионные ключи и шифрует ими все сообщения (кроме самого первого).

После завершения сессионные ключи уничтожаются и восстановить их, как и весь диалог в чате, злоумышленник не сможет.

Ещё OTR имеет функции аутентификации — через обмен идентификаторами постоянных ключей через другое средство связи типа телефона, либо через общий секрет, о котором надо договориться заранее при личной встрече.

Плагины OTR доступны для большинства мессенджеров, хорошо работают поверх XMPP, IRC и других протоколов.

Для электронной почты применять шифрование GPG, которому посвящена отдельная статья в этом номере.

Хранить пароли в специальных программах.

Использовать специальные средства для хранения паролей.

Хранить их в открытом виде в текстовом файле или на бумаге — плохая идея. Их могут украсть различными методами.

Такие программы как KeePassX и Password Safe создают шифрованную базу данных, запертую одним мастер-ключом, то есть достаточно придумать и запомнить один стойкий пароль.

Хранилища паролей также имеют функцию генерации длинных паролей из случайных символов.

Это удобно — они сразу записываются в базу данных, а из-за случайности и большой длины взломать их подбором сложно.

Не использовать закрытое ПО.

Не использовать проприетарное программное обеспечение.

Из-за того, что невозможно просмотреть внутреннее содержимое программы, нельзя узнать все её функции и убедиться, что в ней нет встроенных чёрных ходов для спецслужб.

Только закрытость системы позволяет встроить закладки, выполняющие любые функции по сбору данных о пользователе, который к тому же установил такую программу добровольно.

Чтобы избежать утечек важной информации, нужно использовать только свободное ПО с открытым исходным кодом. Содержание открытых программ может просмотреть целиком любой желающий.

Кроме проверки на закладки, свободное ПО имеет полностью открытый цикл разработки, который гораздо более эффективен за счёт цепи обратной связи — системы типа GitHub позволяют связаться с автором программы напрямую и оперативно решить любые обнаруженные уязвимости и баги.

Прежде чем скачивать какую-либо программу, надо убедиться что она открытая и свободная. Это обычно указанно на сайте программы.

Если нет — надо найти открытый аналог. Использование открытых операционных систем (различные дистрибутивы Linux и системы BSD) также поможет повысить свою безопасность.

Правила анонимности в сети для параноиков.

Освоив открытые ОС типа Linux, продвинутые пользователи могут повысить безопасность своих систем ещё сильнее.

Методы и инструменты повышения безопасности обычно зависят от конкретных задач. В некоторых случаях может пригодится Whonix.

Этот дистрибутив позволяет создавать изолированные виртуальные машины, трафик которых полностью проксирован через Tor.

В самой виртуальной машине можно запустить любую другую ОС, даже Windows, и весь трафик виртуальной машины будет анонимизирован.

Whonix — идеально подходит для тех, кому нравится изолирование системы через виртуализацию, однако для него требуется достаточно мощное железо. Любители Gentoo могут повысить безопасность, используя ядро от GrSecurity, этот дистрибутив называется Hardened Gentoo. Такое ядро имеет большое количество патчей, которые устраняют низкоуровные уязвимости, присущие обычному ядру Linux.

Также существует SELinux, система контроля доступа на основе ролей. Изначально это средство было создано АНБ для защиты своих компьютеров. На сетевом уровне есть iptables, позволяющий создать эффективный firewall. Все упомянутые средства (и не упомянутые тоже) подходят для действительно опытных пользователей, и их настройка требует внимания и осторожности.

Проверять полученные файлы через чек-сумму.

При установке различных программ, необходимо сверять чек-суммы скачанных файлов с теми, что размещены в источниках программы.

Это поможет убедиться в их целостности. В случае, если файлы были испорчены при скачивании или преднамеренно изменены злоумышленником даже на один байт, чек-сумма будет полностью другая.

Достигается это за счёт лавинообразного эффекта хэш-функций.

Помимо чек-сумм, некоторые разработчики используют GPG-подписи файлов и сборок. Подписывает обычно релиз-менеджер своим ключом, выступая гарантом надёжности. Например, сборки Tor на протяжении многих лет подписывает Erinn Clarke.

Проверка подписей скачиваемого ПО является хорошей практикой, так как помогает установить достоверность и целостность критически важных программ.

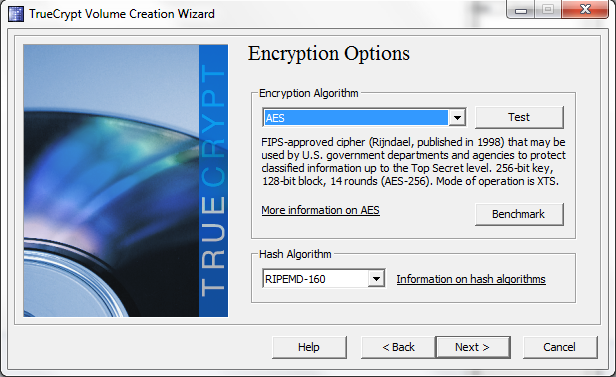

Шифровать локальные данные на компьютере.

Защитить компьютер от физического доступа помогут инструменты для дискового шифрования.

Они расшифровывают раздел при запуске операционной системы и зашифровывают обратно при отключении. У пользователей Linux есть встроенный инструмент dm-crypt, имеющий все необходимые утилиты для дискового шифрования.

Нужно только иметь в виду, что в Linux придётся шифровать не только root, но и swap, в противном случае некоторые данные будут не защищены.

Также необходимо предварительно настроить DE на моментальное выключение машины, так как только выключение помогает надёжно запереть данные в экстренной ситуации. Полезной в некоторых случаях функцией может оказаться шифрование с убедительной отрицаемостью.

Проще говоря, создание в шифрованных разделах скрытого «двойного дна» с другими разделами без каких-либо меток, запертого другим паролем.

Эффективно доказать существование такого «двойного дна» не сможет никакая экспертиза, возможно только предположить по размеру общего раздела.

Для ретроградов и пользователей Windows есть TrueCrypt, прекративший своё существование в мае 2014 года при загадочных обстоятельствах.

Единственный надёжный источник сборок и исходного кода — репозиторий с подписями: http://cyberside.net.ee/truecrypt/.

Последней надёжной версией является 7.1a.

TrueCrypt также можно применять для дискового шифрования, создания скрытых разделов и зашифрованных томов. Использование этой программы достаточно простое и хорошо документированное.

Для тех, кому нужно заменить устаревающий TrueCrypt, есть Veracrypt: https://veracrypt.codeplex.com/

Проект унаследовал части кода TrueCrypt, имеет режим совместимости с его томами и вообще активно разрабатывается.

Еще один наследник TrueCrypt — это Ciphershed: https://ciphershed.org/

Однако, он ещё в довольно ранней стадии разработки. Применяя дисковое шифрование, нужно знать, что существует несколько опасностей.

Одна из них — это Cold boot attack, позволяющая запускать машину через короткий период после выключения.

Вторая опасность — атаки типа Evil Maid, которые позволяют украсть пароль от зашифрованного раздела: http://theinvisiblethings.blogspot.se/2009/10/evil-maid-goes-after-truecrypt.html.

Всё это нужно учитывать, оставляя компьютер без присмотра.

По возможности, нужно уменьшить площадь физической атаки.

При наличии встроенной карты WiFi, её следует удалить и использовать внешнюю, подключаемую через USB.

Это позволит полностью и надёжно отключать компьютер от сети при необходимости, изолируя и уменьшая площадь атаки (физический способ изоляции компьютера от точек подключения Сети называется «Air gap»).

Следует остерегаться встроенной Access Management System.

Эта система предоставляет производителю удалённый полный доступ к машине. Изначально эта система используется для отслеживания при краже, однако её можно использовать для чего угодно.

Не стоит покупать компьютеры с доставкой по почте.

У АНБ есть подразделение под названием Tailored Access Operations, работа которого заключается в перехвате почтовых посылок с компьютерами, установке аппаратных и программных закладок и дальнейшей отправке получателю.

По мнению агенства, подобная схема считается одной из самых эффективных для внедрения в нужную систему.

Основа информационной безопасности — это знания.

Лучший способ повысить свою безопасность — изучать системы, криптографические алгоритмы и протоколы. Это долгий процесс, требующий терпения и времени.

Наградой за труд станет возможность самому разбираться в уязвимостях и решать их.

Заключение

У отдельно взятого пользователя не существует чётких границ между состоянием «аноним/не-аноним».

Это состояние напрямую зависит от модели угроз, потому что разным злоумышленникам доступны разные ресурсы для атаки на этого пользователя.

Для защиты от случайных факторов хватит и базовых средств, для сопротивления работе спецслужб потребуются лучшие техники.

Не имея достаточно данных о своей модели угроз, выбор применяемых средств следует делать на основе компромисса. С одной стороны лежит привычное удобство, с другой стороны лежит огромный риск раскрытия чувствительных данных, генерируемых по умолчанию и независимо от пользователя.

Также стоит иметь в виду, что 90% данных, добываемых разведкой, происходят из открытых источников, в основном из Сети.

Другими словами, в цифровом веке пользователи по незнанию сами составляют на себя досье. Обладание личными данными даёт власть, поэтому владение ими всегда будет предоставлять интерес.

Анонимность — это сложно, информационная безопасность — ещё сложней.

Каждый из вас друзья должен усвоить только одно:

Никто не защитит ваши данные, никто не сохранит вашу приватность, кроме вас самих.