Есть ли вообще безопасность и анонимность в Интернете?

Несмотря на то, что Интернет объединяет огромное пространство, личного пространства у человека становится всё меньше.

Технология, которая призвана давать людям свободу слова и возможность открыто выражать свои мысли, с годами стала инструментом контроля и подавления.

Из-за технологических особенностей Сети, за каждым пользователем тянется цифровой след из всей его активности.

Тот, кто имеет возможности собирать эти данные, получает возможность использовать её против пользователей.

Свобода слова не может существовать в условиях, когда за слова можно наказать любого.

Даже сама по себе возможность быть наказанным воздвигает стену из цензуры и самоцензуры, делая невозможным публичное открытое обсуждение. Без этой открытости начинается стагнация, что начинают эксплуатировать обладающие ресурсами силы. Таким образом, к функции подавления и контроля добавляется функция пропаганды. Из-за своей открытой природы, цифровой след доступен третьим лицам, которые могут использовать её для вмешательства в личную жизнь.

То, что должно оставаться секретом, может стать публичным достоянием. В такой ситуации единственный эффективный способ сохранить свою свободу слова и приватность — через анонимное поведение, то есть не давать никому и никогда возможности соединить след от деятельности в Сети со своей реальной личностью. Всегда будут некие силы, которые будут пытаться отнять свободу выражения различными способами. Для противостояния этим силам есть множество средств. Стоит учитывать что безопасность не бывает стопроцентной и гарантированной.

То же относится к онлайновой анонимности.

Популярный слоган «В Интернете анонимности нет!» опирается на искусственную, выдуманную абсолютную анонимность.

Эта фраза имеет ту же глубину, что и заявление «нельзя быть любимым всеми». Это верно, друг мой. Но можно постараться поддерживать хорошие отношения с большинством. Сегодня технические возможности обеспечить определенный уровень своей анонимности у пользователя сети выше, чем 15 лет назад.

Люди также стали более технически грамотными.

Под «определенным уровнем» я подразумеваю такую защиту, при которой человека нельзя идентифицировать в течение некоторого времени (возможно, длительного) с привлечением некоторых ресурсов (возможно, больших).

К примеру, если я оставлю сообщение на городском форуме под псевдонимом, для обычного посетителя этого форума я могу долго оставаться анонимным (пока сам не положу этому конец). Более усердный оппонент снизит «порог анонимности». Для этого ему нужно как минимум суметь извлечь информацию о моей личности, например, из опубликованных мною ранее фотографий. Спецслужбы при содействии администратора форума и провайдера Интернета в состоянии определить мой IP-адрес и, вероятно, вычислить тот компьютер, с которого я отправил сообщение. Против такой силы псевдоним не подействует, и с анонимностью придется попрощаться.

Главные правила анонимной работы в сети

Не рассказывать о себе лишнего в сети.

Есть набор атрибутов, зная которые, можно выделить конкретного пользователя из множества других. Это возраст, пол, образование, место проживания или часовой пояс, профессия, увлечения, данные о внешности и вообще любые индивидуальные характеристики человека. Подобные атрибуты позволяют стороннему наблюдателю эффективно отсеивать лишних пользователей по профилю, что постепенно ведёт к деанонимизации.

Избежать этого можно, выработав у себя привычку быть осторожным при общении. Помимо этого, нужно научиться контролировать свои эмоции. В 2010 году Б. Мэннинг, в поиске моральной поддержки, сознался незнакомцу в приватном чате в том, что это он передал 250 тысяч военных документов в WikiLeaks. Незнакомец сдал его агентам ФБР, и теперь Мэннинг отбывает срок в 35 лет. Этого не произошло бы, держи он себя в руках.

Регулярно изменять свой IP адрес.

При использовании ресурсов, на которых нужно сохранить анонимность, обязательно менять свой IP-адрес. Он напрямую связан с именем в физическом мире (через контракт с провайдером, а при динамическом IP — через логи подключения). Запись о подключении какого-либо клиента к серверу может храниться на этом сервере практически вечно.

Для смены IP удобно использовать VPN, или браузер Tor.

Я использовал Tor для расследования случаев политической слежки в нашей стране. Обнаружил три серьезных кейса за десятилетний период. Два случая «замяли», но с третьим удалось добиться результата. Правительство было вынуждено признать слежку.

(анонимно, с сайта torproject.org)

Как повысить шансы сохранить анонимность

Можно полностью перестать писать в социальные сети и блоги.

Такое решение, вероятно, будет самым простым, если вы и «в мирной жизни» не увлекались сочинением и комментированием.

Иногда это может понадобиться, хотя бы временно, если коллегам и друзьям приходится буквально эвакуировать автора публикаций в более безопасное место (страну). Для правозащитников такую экстренную помощь иногда оказывает, в частности — Front Line Defenders.

Иногда лучше избегать в публикациях определенных тем.

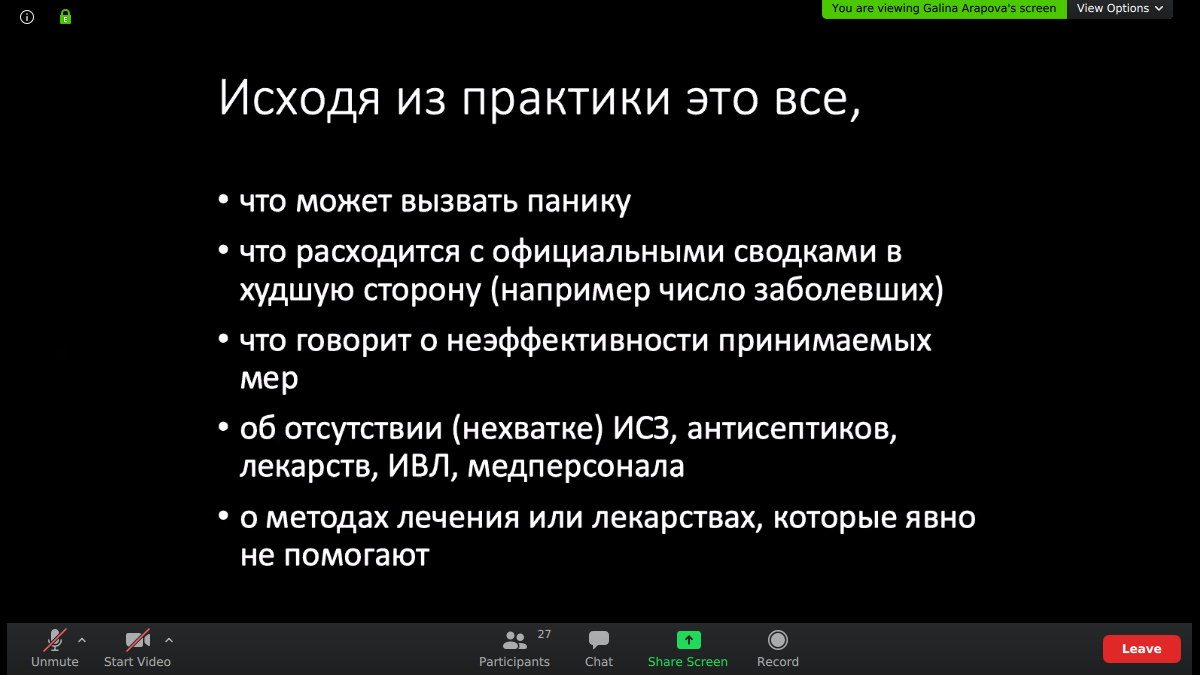

Например, таких, которые способны подвести вас под ответственность за распространение якобы «коронавирусных фейков»(исследований разоблачающих ковид-афёру).

Медиаюристы Центра защиты прав СМИ помогают журналистам и блогерам не запутаться в деталях современного законотворчества и правоприменительной практики.

Если уж вы публикуете комментарий по какому-либо острому вопросу, некоторые юристы советуют подстраховаться и явным образом указывать, что шутка – это шутка.

Использование псевдонима вместо реального имени – тоже неплохая мысль. Скорее всего, выступая под псевдонимом, вы не обретете славу топового блогера. Но если вы ставите перед собой задачу донести до общества важные факты, например, о нарушениях прав человека, это вариант.

В списке рекомендаций по безопасности в соцсетях первое место занимает совет не публиковать избыточные данные о себе.

Решения могут быть не только организационными и юридическими, но и техническими. Как журналист защищает свои источники, так и блогер может защитить себя от необоснованных репрессий, если обеспечит достаточный уровень своей анонимности в сети.

Техническими средствами можно добиться неплохого уровня анонимности. Избегайте связывать аккаунты. Минимизируйте свой цифровой след. Используйте режим «инкогнито» (режим приватного окна).

Могут пригодиться расширения вроде Privacy Badger, они помогают избавляться от трекеров.

Установка браузера Brave вместо Chrome – шаг вперед.

В технологии VPN трафик проходит через сервер-посредник. На участке от вашего компьютера до этого сервера данные шифруются. Ваш запрос к тому или иному сайту совершается с IP-адреса посредника. Связать этот IP-адрес и ваш компьютер может владелец VPN-сервиса, но не владелец сайта, где вы публикуете статью.

Не забывайте, что анонимность – больше, чем только в Интернете. Если вы повсюду расплачиваетесь кредитной карточкой, вряд ли можно всерьез рассчитывать на анонимность.

Живу в Иране. Использую Tor для обхода цензуры. Иногда правительство закручивает гайки, другие средства могут не работать. Tor с маскировкой трафика остается единственным решением. Благодаря Tor я могу заходить на Youtube, Twitter и множество других сайтов.

(анонимно, с сайта torproject.org)

«Луковый» маршрут

Если владелец VPN с готовностью откликается на просьбы властей и предоставляет информацию о клиентах, ведет подробные записи о сеансах связи (логи), допускает утечку этих данных или их обработку в маркетинговых целях, об анонимности можно забыть и подавно.

Задачу сохранения анонимности онлайн решает Tor (The Onion Router, буквально – «луковый маршрутизатор»).

В этой сети трафик «путешествует» по цепочке произвольно выбранных серверов-посредников в разных странах. Серверы поддерживаются волонтерами. На каждом этапе трафик шифруется. Такая структура напоминает многослойную луковицу. Ни один узел не знает одновременно и отправителя, и адресата.

Tor Browser

Фактически Tor Browser – это браузер на основе Mozilla Firefox, «доработанный» для обеспечения вашей анонимности и приватности.

Скачать Tor Browser можно с официального сайта.

Tor Browser позволяет просматривать сайты точно так же, как и любой другой браузер. Кроме того, существует целая сеть ресурсов .onion.

Ее называют «dark net», или «deep web».

Эти сайты «с повышенным уровнем анонимности» не видны обычным поисковым системам вроде Google и Яндекс. Чтобы просмотреть содержимое такого сайта, нужен Tor Browser.

Некоторые люди задают вопросы о Tor, думая, что это «темная сеть». Onion-сервисы используются для публикаций данных с высокой степенью приватности и безопасности. Они не индексируются поисковыми системами. Вы не можете открыть такой сайт в обычном браузере. Если вы используете фразу «темная сеть» и полагаете, что все анонимные публикации – зло, вы очень сильно принижаете значение технологии, которая спасает жизни.

Стефани Энн Уайтед, директор по коммуникациям Tor Project (источник)

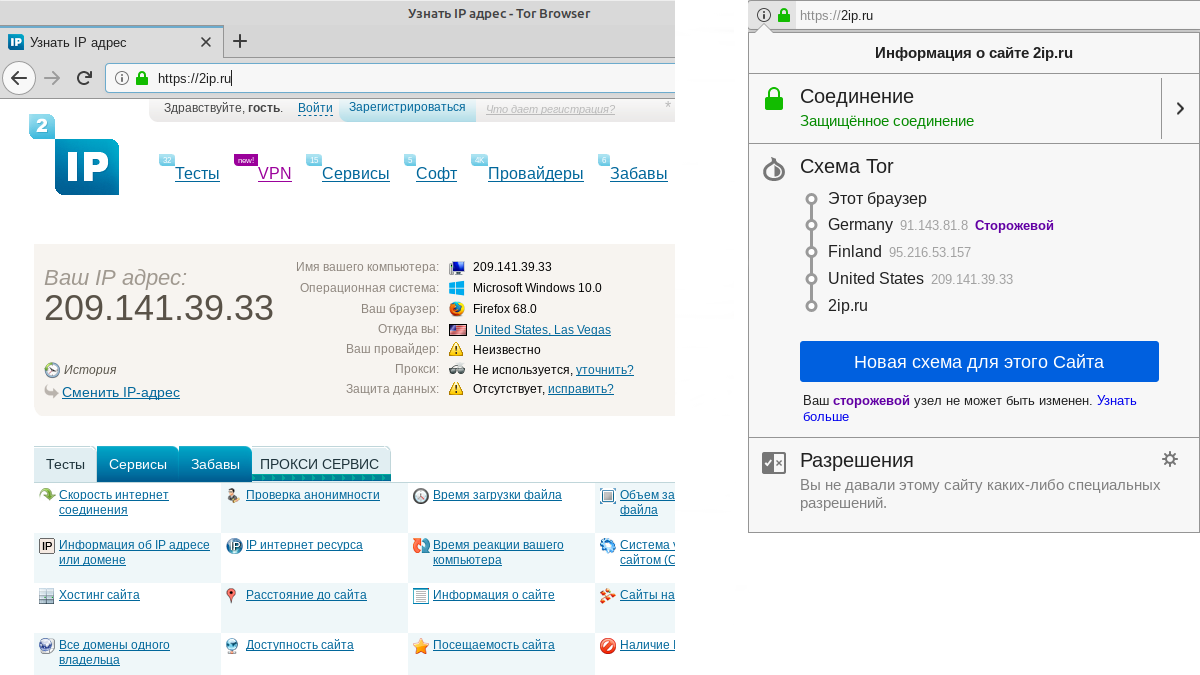

На иллюстрации ниже вы можете видеть окно Tor Browser.

Сайт 2ip.ru отображает IP-адрес клиента так, словно он находится в Соединенных Штатах (на самом деле в России). Можно видеть, что название компании-провайдера не опознается, а операционную систему сайт «угадал» как Windows 10 (на самом деле Linux). В правой части показана цепочка задействованных серверов сети Tor.

Трафик между моим компьютером и веб-сайтом проходит через три произвольно выбранных узла в Германии, Финляндии, США. Эту цепочку можно при желании менять.

Настройки самого Tor Browser позволяют регулировать уровень защиты (например, отключать JavaScript).

Браузер Brave, о котором я писал совсем недавно, содержит встроенный клиент Tor. Попроще Tor Browser, но базовую функциональность обеспечивает.

Серьезные журналистские коллективы могут использовать замечательный инструмент SecureDrop (мы уже рассказывали о нем). С его помощью редакция способна обеспечить безопасное получение информации от источников, желающих сохранять свою анонимность. Для этого SecureDrop должен быть настроен на редакционном сервере.

Любой человек может открыть этот SecureDrop по ссылке в Tor Browser и «бросить» в открывшееся окно текст и/или файл, как в почтовый ящик. Более того, SecureDrop позволяет журналисту и его источнику обмениваться текстовыми сообщениями – на случай, если у редакции появятся вопросы, а у источника – новые сведения.

Легко догадаться, что просмотр сайтов в Tor Browser может потребовать больше времени, чем в «обычном» браузере. Это вызвано более сложным маршрутом трафика. Такова цена, которую мы платим за анонимность.

Использовать ли Tor постоянно?

Или ограничиться случаями, когда особенно нужна анонимность?

Это зависит от вашей модели угроз. Важно иметь этот полезный инструмент под рукой.

Я сотрудник полиции под прикрытием, внедрен в банду наркоторговцев в одной южноамериканской стране. Приходится много ездить. Я использую Tor, чтобы связываться со своими кураторами из полиции.

(анонимно, с сайта torproject.org)

Удаляйте метаданные из файлов Office, PDF и изображений

Убедитесь, что вы не даёте больше информации, чем намерены при совместном использовании файлов и загрузке изображений.

Проект MIT Media Lab’s Immersion рисует карту ваших отношений с корреспондентами с помощью метаданных из электронной почты.

Ваши метаданные могут многое о вас рассказать.

После того, как сообщения 10-летней давности Gmail были пропущены через инструмент визуализации метаданных электронной почты MIT Media Labs Immersion, было получено изображение, показывающее отношения с частыми корреспондентами с поразительной точностью.

Immersion сканирует только поля From, To, Cc, и Дату/время в Gmail, Yahoo Mail или MSExchange. Сканирование аккаунта Gmail показало, что были получены более 50000 сообщений за 10 лет. Программа Immersion определила 189 корреспондентов, и предсказала сколько новых корреспондентов появится в этом году, а также количество сообщений, которые будут отправляться и приниматься до конца 2014 года.

К метаданным электронной почты легко получить доступ, но их трудно удалить.

Гай Макдауэлл из MakeUseOf объясняет как просмотреть информацию из заголовка в сообщениях Gmail, и как расшифровать метаданные, прикрепленные к вашей почте.

eDiscovery Evangelist рассказывает о всех типах метаданных, которые входят в ваши сообщения и даёт ссылку на определение метаданных в документе Интернет-стандартов RFC 2822.

Как говорится в руководстве про метаданные Guardian, вы мало что можете сделать с большей частью метаданных, связанных с электронной почтой, помимо отключения сервиса определения местоположения в вашем телефоне.

Тем не менее, вы можете удалить метаданные из файлов, которые вы прикрепляете к электронным письмам. Ниже вы найдёте руководство для удаления метаданных из файлов Office, PDF и изображений.

Удалите метаданные из своих файлов

Microsoft предлагает бесплатный инструмент Document Inspector для удаления «персональной или конфиденциальной информации», перед предоставлением общего доступа к файлу Office. Сайт поддержки Microsoft предоставляет конкретную информацию об удалении метаданных из Word 2013, Word 2010, Excel 2013, Excel 2010, PowerPoint 2013, PowerPoint 2010, Word 2007, Excel 2007, PowerPoint 2007, Word 2003, Excel 2003 и PowerPoint 2003.

На сайте компании Adobe объясняется — как удалить метаданные из PDF-файлов в Acrobat X Pro и Acrobat X Standard. На форуме B4Print.com существует ветка с пошаговой инструкцией для вырезания метаданных, или «скрытого содержания», из PDF-файлов с помощью инструмента Examine Document в Acrobat 9.

Проводник Windows (в Windows 8.1) позволяет просматривать и удалять метаданные из файла в диалоговом окне Свойства. Самый быстрый способ — нажать Свойства > Сведения > Удалить Свойства и Персональную информацию > «Создать копию с удалением всех возможных свойств».

Диалог «Удалить Свойства» в Проводнике Windows позволяет создать версию файла с «удалением всех возможных свойств».

Однако, Крис Хоффман из MakeUseOf указывает, что этот метод может не сработать при попытке очистить метаданные EXIF из файлов изображений. Хоффман рекомендует бесплатную программу Metability QuickFix для удаления данных GPS из нескольких фотографий одновременно.

Ещё одним инструментом удаления метаданных графических файлов для Windows является бесплатный JPEG & PNG Stripper от Steel Bytes. Пользователи Mac OS X могут удалить данные EXIF из файлов изображений с помощью бесплатной программы ImageOptim, как описано на сайте OS X Daily.

Насим Мансуров из Photography Life объясняет как удалить EXIF и XMP данные из файлов Adobe Photoshop и Lightroom. Инструкция Мансурова содержит ссылку на бесплатный инструмент ExifTool.

Не помечайте местоположение на фотографиях вашего телефона!

Facebook, Twitter и другие социальные сайты и сервисы обмена картинками автоматически скрывают информацию о местоположении и другие метаданные, прикрепленные к изображениям, которые вы загружаете, чтобы предотвратить просмотр информации вместе с фото. Тем не менее, вы всё еще даёте данные самому сервису. Возможно, вы бы предпочли не давать информацию сервису о том — где вы были, когда была сделана фотография.

Удалите теги местоположения из фотографий, сделанных с помощью iPhone или iPad через настройки Определения Местоположения.

Чтобы отключить службы определения местоположения для камеры в iPhone или iPad, выберите Настройки > Приватность > Службы Определения Местоположения и выключите их для камеры.

Мартин Бринкман объясняет на сайте gHacks самый простой способ удаления данных GPS из изображений на Android-телефонах с помощью бесплатного приложения Image Privacy, которое добавляет опцию «Очистить метаданные» в меню Android Share. После того, как вы выберите эту опцию, появится меню. Теперь, когда вы выберите сервис (Twitter, Facebook, Dropbox, Flickr и т.д.), изображение загрузится без данных о местоположении.

Еще одним вариантом удаления информации о местоположении из изображений является бесплатный сервис VerExif.com. Сайт по умолчанию на испанском, но его можно просматривать и на английском. Выберите опцию Choose File, найдите и выберите изображение и нажмите Open. Вы можете либо удалить данные EXIF, либо просмотреть их. Опция удаления появляется на экране просмотра.

VerExif.com работает только с одним файлом изображения за раз, в отличие от программ, описанных выше, которые позволяют удалять информацию о местоположении из нескольких файлов изображений одновременно.

Подборка самых важных приложений, для вашей безопасности и анонимности.

Представляю вашему вниманию список полезных приложений, которые помогут увеличить вашу безопасность и анонимность. Пользы больше, чем от некоторых Google-сервисов. И кстати, частично польза заключается в том, что теперь вы будете спасены от слежки тех самых Google-сервисов.

Tor Browser — гайд по настройке

FAKE GPS — фейковая геолокация

WIFI MAC changer — изменяет и подменяет ваш Mac-адрес беспроводного интерфейса на любой Mac-адрес, который вы хотите

IMEI changer — меняет ваш IMEI (работает с рутом!)

В последнее время мы всё чаще сталкиваемся с сокращёнными ссылками и гиперссылками, и нередко этим пользуются мошенники.

С помощью приведенных ниже сайтов вы сможете:

1. Расшифровать любые сокращенные ссылки, не переходя по ним.

2. Проверять гиперссылки на наличие вирусов или фишинга.

3. Проверять анонимность своего браузера/соединения.

Расшифровка сокращенных ссылок:

• iplogger.ru/url-checker/

• checkshorturl.com

• unshorten.me

• untinyurl.com

• longurl.info

Проверка гиперссылок на вирусы и фишинг:

• scanurl.net

• vms.drweb.ru/online/

• virusdesk.kaspersky.ru

• virustotal.com/gui/

Проверка анонимности браузера/соединения:

• coveryourtracks.eff.org

• webkay.robinlinus.com

• amiunique.org/fp

• proxy6.net/privacy

• proiptest.com/test/

• cpcheckme.com/checkme/

Часто люди задают вопрос, а есть ли альтернативы шпионящему за каждым нажатием клавиш windows OS, которые способны защитить нашу приватность и анонимность.

Предлагаю вашему вниманию 10 лучших на мой взгляд Linux дистрибутивов по безопасности для защиты приватности и конфиденциальности.

В наше время Linux дистрибутивы по безопасности становятся более полезными и нужными, чем это было прежде, т.к. защита конфиденциальности онлайн на данный момент является одной из важнейших проблем, с которыми сегодня столкнулось наше поколение.

Проблема конфиденциальности сейчас является особенно актуальной, т.к. большинство популярных операционных систем, которым мы доверяем наши данные и приватную информацию, заявляющих, что они смогут защитить нашу конфиденциальность, тем не менее, продолжают шпионить за нами.

Поэтому, если вас беспокоит ваша конфиденциальность или вы считаете, что ваша операционная система сливает ваши личные данные в Интернете без вашего разрешения, — тогда пришло время «снести» эту операционную систему.

Так все же, зачем вам необходим безопасный дистрибутив Linux, защищающий вашу конфиденциальность?

Существует несколько основных причин:

- Добавление сети TOR, брандмауэров, VPN и т.д. помогает сделать весь ваш трафик анонимным;

- Добавляет дополнительные уровни защиты для обеспечения безопасного использования компьютеров;

- Утечки DNS невозможны, и даже вредоносные программы с привилегиями root не могут найти реальный IP-адрес пользователя.

Фактически операционные системы с открытым исходным кодом, я имею в виду именно дистрибутивы Linux, становятся все более популярными среди пользователей по многим причинам.

Одной из особенностей дистрибутивов Linux является безопасность и защита конфиденциальности.

Почти все операционные системы Linux созданы, чтобы обслуживать пользователей, а не следить за их личной жизнью. Таким образом, если вы являетесь специалистом по технической части, вы можете начать защиту своей онлайн-конфиденциальности, просто установив любой обычный дистрибутив Linux.

Но если вы очень серьезно подходите к онлайн приватности и конфиденциальности, то вам обязательно нужно использовать один из ниже приведенных дистрибутивов Linux по безопасности для защиты вашей онлайн конфиденциальности.

Поскольку эти операционные системы не очень подходят для замены уже привычной для вас ОС с удобным интерфейсом рабочего стола, то большинству пользователей, вероятно, также потребуется использовать «обычную» операционную систему в повседневной жизни, однако не стоит забывать, что вам необходимо обязательно выполнять конфиденциальные задачи только в защищенной среде Linux.

Linux дистрибутивы по безопасности для защиты приватности и конфиденциальности

1. Tails :

Tails является аббревиатурой и расшифровывается как The Amnesic Incognito Live System.

Tails — ориентированный на безопасность дистрибутив Linux на основе Debian. Основной задачей этой операционной системы Linux является обеспечение полной анонимности Интернета для пользователей.

Tails является живой операционной системой Linux, которую можно запускать практически на любом компьютере с DVD, USB-накопителя или SD-карты и не оставлять никаких следов на компьютере, который вы используете, если, конечно, вы явно не запросите эту информацию. Одной из важнейших особенностей Tails является то, что все исходящие соединения вынуждены проходить через Tor, а те соединения, которые являются не анонимными — блокируются. Проект Tor обеспечил финансовую поддержку для развития данной операционной системы.

Этот продукт поставляется с несколькими интернет приложениями, включая веб-браузер, IRC-клиент, почтовый клиент и мессенджер, все они являются предварительно настроенными с приоритетом в сторону безопасности и весь трафик является анонимным.

2. Whonix :

Whonix является другим дистрибутивом Linux для защиты конфиденциальности и безопасности, который основан на Debian GNU/Linux и работает в анонимной сети Tor. Операционная система состоит из двух виртуальных машин: одна исключительно запускает Tor и действует как шлюз, который называется Whonix-Gateway. Другая, которая называется Whonix-Workstation, находится в полностью изолированной сети.

Whonix отлично подойдет любому, кто выполняет конфиденциальные задачи просто на своем компьютере или онлайн. Доступны соединения только через Tor. С Whonix вы можете использовать приложения и запускать серверы анонимно через Интернет. Утечки DNS невозможны, и даже вредоносные программы с привилегиями root не могут найти реальный IP-адрес пользователя.

В отличие от Tails, Whonix не является «забывчивой» (“amnesic”); как Whonix-Gateway, так и Whonix-Workstation сохраняют свое прошлое состояние после перезагрузок. Не будучи «забывчивой», она улучшает безопасность Gateway, позволяя системе защиты входа «Tor» выбирать долговременные точки входа для сети Tor, уменьшая способность противников ловить пользователей путем запуска вредоносных ретрансляторов.

3. Linux Kodachi :

Linux Kodachi основана на операционной системе Debian GNU/Linux и построена вокруг современной среды рабочего стола GNOME. Он предоставит вам безопасную и анонимную операционную систему, учитывая все функции, которые должны быть у человека, который заботится о своей приватности и конфиденциальность для того, чтобы оставаться в безопасности.

Kodachi также является живой операционной для защиты вашей конфиденциальности с установленным подключением VPN + Tor Connection + DNScrypt. Вся операционная система функционирует из вашего временного оперативной памяти RAM, поэтому, как только вы ее отключите, никаких следов вашей деятельности не останется, все проделанные вами действия будут уничтожены.

4. TENS :

Trusted End Node Security (TENS) представляет собой живой компакт-диск (live CD) на базе Linux, который позволяет пользователям работать на компьютере без риска подвергать свои учетные и личные данные различным вредоносным программам, регистраторам ключей и другим угрозам, которые возникли в эру интернета.

Данный дистрибутив включает в себя минимальный набор приложений и утилит, таких как веб-браузер Firefox или мастер шифровки для шифрования и дешифрования личных файлов. Живой компакт-диск (live CD) – продукт, выпущенный Министерством обороны Соединенных Штатов Америки, и является частью проекта под названием «Инициатива по защите программного обеспечения» (Software Protection Initiative) этого же министерства.

5. IprediaOS :

IprediaOS является быстрой, мощной и стабильной операционной системой на базе Linux, которая обеспечивает анонимную среду. Весь сетевой трафик автоматически шифруется и делается анонимным с помощью I2P.

I2P является анонимной сетью, которая предлагает простой уровень, используемый приложением, чувствительным к идентификации, и может применяться для безопасного общения. Все данные обернуты несколькими слоями шифрования, а сеть является распределенной и динамичной, без каких-либо доверенных сторон. Многие приложения доступны в IprediaOS, включая почту, peer-peer, bittorrent, IRC-чат и другие.

6. Subgraph OS :

Subgraph OS – основанная на Debian операционная система Linux, ориентированная на безопасность, которая направлена на борьбу с хакерскими атаками, и может быть установлена даже на довольно маломощные компьютеры и ноутбуки.

Subgraph OS поставляется со всеми параметрами конфиденциальности и безопасности, которые уже настроены автоматически, что, в свою очередь, исключает настройку данных параметров пользователем. Защищенный дистрибутив Linux предоставляет несколько функций безопасности, анонимного просмотра веб-страниц и усиления защиты. Subgraph OS использует усиленное ядро Linux, брандмауэр приложения, чтобы блокировать определенные исполняемые файлы, которые могут получить доступ к сети, и заставляет весь интернет-трафик проходить через сеть Tor. Диспетчер файлов дистрибутива имеет инструменты для удаления метаданных из файлов и интегрируется с приложением для обмена файлами OnionShare. Клиент электронной почты Icedove настроен на автоматическую работу с Enigmail для шифрования электронной почты.

7. heads

heads является идеальным дистрибутивом Linux по обеспечению безопасности для тех, кто хочет контролировать свою анонимность в Интернете с помощью использования сети Tor. heads основана на Devuan, и одна из важных особенностей данной операционной системы заключается в том, что она использует только бесплатное программное обеспечение, что, в свою очередь, означает, что вы можете в любой момент получить доступ к любому исходному коду ПО, которое включено в heads.

В heads весь ваш интернет-трафик отправляется через Tor по умолчанию, а если вы захотите, у вас также есть возможность отключить его.

8. Qubes OS

Qubes OS – основанная на Fedora операционная система Linux, ориентированная на обеспечение безопасности. В отличие от других дистрибутивов Linux по безопасности, Qube OS реализует подход Security by Isolation (Безопасность путем изоляции), поэтому, когда какое-либо вредоносное программное обеспечение взламывает один из компонентов системы, оно получит доступ только к данным внутри этой среды. Qubes использует защиту гипервизора Xen, т.е. то же самое программное обеспечение, которым пользуются многие крупные хостинг провайдеры для того, чтобы изолировать веб-сайты и службы друг от друга.

Чтобы улучшить вашу конфиденциальность и анонимность в Интернете, Qube использует Whonix и Tor для фильтрации всего сетевого трафика. Qube OS является операционной системой Linux по обеспечению безопасности, которую рекомендуют многие эксперты, например, Эдвард Сноуден пользовался ей.

9. Alpine Linux

Alpine Linux базируется на musl и BusyBox, и он является единственным независимым дистрибутивом Linux для обеспечения безопасности в общих целях в нашем списке. Он был разработан с учетом безопасности, а также придерживается проактивной концепцией обеспечения безопасности и использует PaX и SSP, которые предотвращают использование вредоносным программным обеспечением «дыр» в безопасности.

Кроме того, это один из самых «легких» дистрибутивов Linux, которому необходимо не более 8 МБ, а минимальная установка на диск требует не более 130 МБ свободного места.

10. Discreete Linux

Discreete Linux является операционной системой на базе Debian со специальной задачей защиты данных и самой системы от атак с помощью троянских программ. Это один из удобных для пользователя Linux-дистрибутивов, ориентированных на безопасность, который предназначен для простого использования людьми без глубоких компьютерных знаний, но с высокими требованиями к безопасности.

Главная особенность Discreete Linux заключается в том, что данная операционная система обеспечивает изолированную локальную рабочую среду, недоступную для шпионских программ. Таким образом, любые конфиденциальные данные могут быть обработаны, зашифрованы и сохранены надежно, а также они защищены различного рода шпионских атак.

Выберите лучший дистрибутив Linux из приведенного выше списка и свободно используйте его вместе с уже существующей операционной системой на вашем компьютере или ноутбуке.

Напоследок хочется напомнить всем, что самая большая дыра в компьютерной безопасности, это сам пользователь.

Поэтому старайтесь всегда быть внимательными.